弊社へお見積りやご依頼時には、ご利用中のサーバーなどのログイン情報をお知らせいただく事がございます。

この時、メールで送付していただく事がほとんどですが、メールに直接記載する事はNGです。

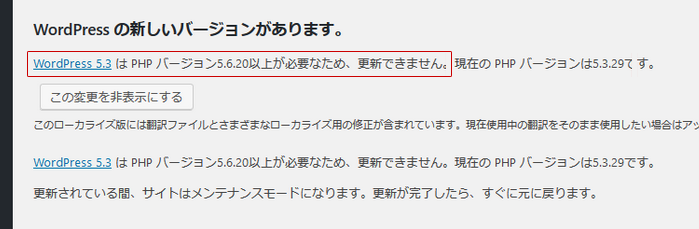

メール送信でログイン情報を直接記載するのが駄目な理由

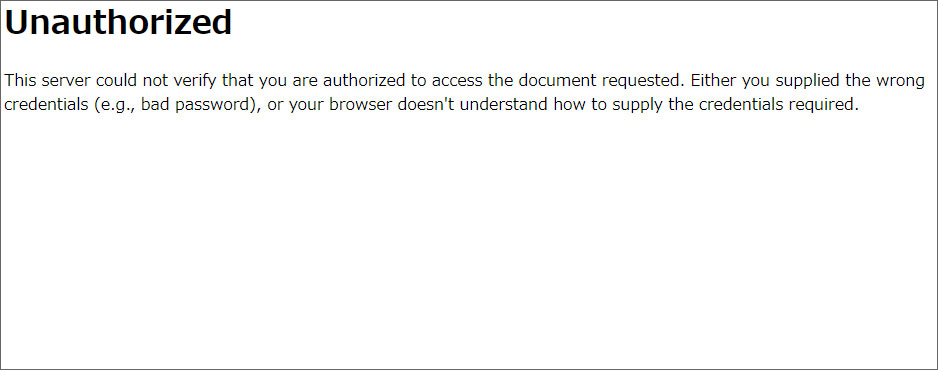

盗聴のリスク

例えばお客様から、弊社へメールを送信する時、お客様のPCから弊社のPCに直接メールが送信される訳ではございません。お客様のPC→お客様のメールサーバー→弊社のメールサーバー→弊社のPCと経由して送信されるのですが、単純にこの4つの機器を経由している訳ではきありません。インターネットの仕組み上、途中様々なサーバーを経由して情報が送受信されています。もし経由するサーバーの一つに悪意を持った管理者が居るサーバーやセキュリティの甘いサーバーを経由した時、送信途中の情報を抜き取られて(盗聴)しまうかもしれません。

送信する際に生データだと、送信される情報はメールに記載したママですので、容易に盗聴が出来てしまいます。メールソフトやメールサーバーには、これを防ぐ為に送受信する内容を暗号化する仕組みがありますので、メールソフトの設定時には、この暗号化で送受信する設定を利用しましょう。

覗き見のリスク

メールはパソコンや、スマートフォンなどで送受信を行いますが、メールを開いた時に誰かが後ろから見ているかもしれません。

バスや電車の中、カフェでノートPCでの仕事中、情報漏洩はそんな場面での覗き見から漏洩する事は少なくありません。

後ろの人が見て居なくても、カメラに録画されているかもしはれません。最近の監視カメラは安価なものでも、高解像度です。

どんな対策をしても100パーセント安全はありませんが、少なくともログイン情報をメールに直接記載しない事を習慣化する事で、リスクは大分減らせると思われます。

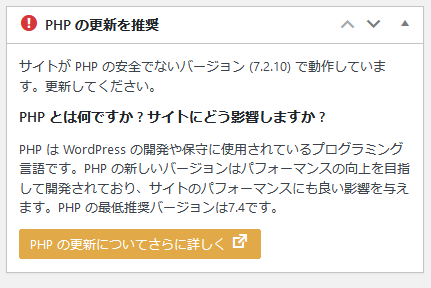

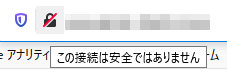

メールソフトの設定で対策する

メールソフトの送受信において、暗号化で送受信する設定はログイン情報のみならず、日々やり取りしている普通のメールの保護にも一役買います。例えば、お客様がインターネットを買い物したら、そこには個人情報が含まれています。この個人情報も、暗号化されていない情報だと、盗聴されて悪用されてしまうかもしれません。この機会に、メールソフトの認証方式の設定を見直してください。

以下のページをご覧いただき平文では無い認証方式の設定をしましょう。

どの認証方式を利用するかは、ご利用中のサーバーによって異なります。また設定方法しメールソフトによって異なります。ご利用中サーバーのサポートページなどで確認しましょう。

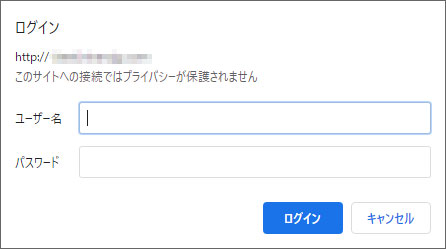

メールに直接記載しないで添付で送信しましょう。

少々面倒ですが、ログイン情報は次の手順でメールを送りましょう。

- 添付ファイルの用意

- ログイン情報を記載したパスワード付ファイルを用意します。

- 添付ファイルのメール送信

- 1で用意したファイルを添付して送信

ここで大事なのは、同じメールに解凍パスワード・文章を開く為のパスワードを記載しない事

- 別メールでパスワードを知らせる

- 2とは別のメールで解凍パスワード・文章を開く為のパスワードを送ります。このパスワードは、直接記載でOK。

ログイン情報を記載したパスワード付ファイルの用意

ログイン情報をメールで送るには、ファイルに記載して、そのファイル自体を開く為のパスワードを設定しましょう。

このパスワード付ファイルを用意する方法は以下をご覧ください。

MicroSoft Edgeの場合

MicroSoft Edgeの場合