このページの内容は次のお客様に関係があるかもしれません。

- メールが相手の迷惑メールフォルダに入る

- メールが相手に届かない

- ウェブサイトフォームからのメールが届かない

- 自社メールを悪用される(成りすまし)

相手との通信手段はSNSやチャットツールなど、多様化していますが依然としてインターネットメールがビジネスツールとして大きな役割を担っています。その反面、それを悪用する輩も多く特に成りすましによる被害が後を絶ちません。

メールシステムは比較的簡単に、成りすましが出来るので、お客様のメールアドレスに成りすまして第三者が不正なメール(フィッシングメールやウイルス付きメールなど)を送信してしまう危険があります。

なりすましメールを信じて添付ファイルを開くと、パソコンがウイルスに感染してしまうことがあります。場合によっては会社のシステム全体が使えなくなり、元に戻すためにお金を要求される「ランサムウェア」という被害もあります。また、メールのリンクをクリックして危ないサイトに誘導されたり、会社のページそっくりの偽サイトに誘導されてパスワードを盗まれることもあります。

このような「なりすましメール」は、取引先や顧客に誤解や損害を与える可能性があり、企業としての信用を失う原因にもなります。

そのため、送信ドメイン認証(SPF・DKIM・DMARC)の設定を行うことで、「このメールは確かに自社ドメインから送信されたものか」を受信側が確認できるようにして、不正な成りすましメールを防止・検知できるようにすることが重要です。

判定基準は、受け取る側の環境によって異なります

メールの安全性やなりすましの判定は、受信側のメールサービスやサーバーの設定によって異なります。

同じ送信メールでも、Gmailでは迷惑メールフォルダに入るのに、Yahoo!メールでは通常の受信箱に届くこともあります

これは、各メールサービスが独自のスパム判定ルールやセキュリティポリシーを持っているためです。

また、企業内で利用しているメールサーバーやセキュリティソフトの設定によっても、受信可否や迷惑メール判定の結果は変わります。

そのため、送信ドメイン認証(SPF・DKIM・DMARC)を正しく設定しても、すべての受信環境で同じ結果になるわけではありません。

送信ドメイン認証を導入していないと、成りすましじゃないのにメールが届かない事も

送信ドメイン認証(SPF・DKIM・DMARC)を導入していない場合、正しく送信したメールであっても、受信側のサーバーで「なりすましの可能性がある」と誤判定され、迷惑メールフォルダに振り分けられたり、最悪の場合は受信拒否されてしまうことがあります。

特に Gmail(Google)やYahoo!メール、Outlook.com などの大手メールサービスでは、セキュリティポリシーが非常に厳格化されており、送信ドメイン認証がないメールは自動的に「危険」とみなされる傾向があります。例えば、GmailではSPF、DKIM署名両方がNGの場合は、迷惑メール扱いされるだけでは無く、場合によっては受信拒否されます。

このため、実際には正規の送信者であっても、認証を設定していないだけで相手に届かない、あるいは迷惑メール扱いされるといったトラブルが発生します。

SPF、DKIM、DMARCを利用する

SPF、DKIM、DMARCの利用は@自社ドメインのメールサーバーによって異なります。

- @自社ドメインが受信側でスパム判定

されない為の設定 - SPF、DMARCはDNSにレコード追加するのみ。DKIMは、サーバーでDKIM署名に対応している事が必要です。

共用サーバーでは、利用できるもの出来ないものが存在します。当社でお勧めしているXサーバーではDKIM設定が可能です。root権限付サーバーの場合は、自由に設定が可能で当社でメールサーバー付の保守サービスを利用している場合は、標準で導入しています。

- @自社ドメインに送信されたメールを

適切に処理する為の設定 - 受信メールサーバー側やクラウド型のメールサービス側の対応次第です。

大手メールサービスでは厳格化された判定により、迷惑メール扱いor受信拒否される傾向にあります。共用サーバーでは、対応可否、ポリシー設定は利用サーバーにより異なります。当社でお勧めしているXサーバーでは受信側DMARCの設定及び迷惑メールフィルタ設定など細かく設定が可能です。root権限付サーバーの場合は、自由に設定が可能で当社でメールサーバー付の保守サービスを利用している場合は、標準ポリシー設定及びお客様の事情に応じたポリシー設定を行っています。

SPF、DKIM、DMARCを利用するには次の設定が必要

| 送信側の設定 @自社ドメインのメールを受信側で適切に処理される為の設定 | 受信の設定 @自社ドメイン宛に送信されたメールを適切に処理させる為の設定 | |

|---|---|---|

| SPF | DNSにSPFレコードを追加する | メールサーバーの設定 DMARC判定用ソフトウェアのインストールと設定 アンチスパムソフトウェアのインストールと設定 |

| DKIM | DKIM署名を行う為のソフトウェアインストール DNSにDKIMレコードを追加する | |

| DMARC | DNSにDMARCレコードを追加する |

SPF認証とは

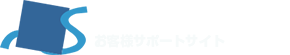

SPF(Sender Policy Framework) は、メールの送信元が「本当にそのドメインから送られたメールか」を確認する仕組みで「このドメインから送っていいメールサーバーのリスト(IPアドレス)」をあらかじめ登録しておく仕組みです。

下の図解の通り、送信側はDNS情報(そのドメインの情報)に対して予めドメインが送信するメールサーバーのリストを登録しておきます。そして、そのドメインから送信されたメールを受信者側のメールサーバーは、そのメールのヘッダ情報に記載されているIPアドレスと、DNSに問い合わせした情報が一致するかを判定します。

SPF認証だけでは不十分な理由

SPFは「送信元サーバーが正しいか」を確認する仕組みですが、送信者の正確性を完全に保証するものではありません。

従って、DKIM署名とDMARCポリシーを組み合わせて使い且つ、メール送信を暗号化する事が重要となります。

「転送」する事でSPFがNGとなる

受信者が受け取ったメールを、そのまま別の方に転送する事はよくある事ですが、この際に転送サーバーは受信者のサーバーとなってしまうので、SPF認証がNGとなり迷惑メール扱いとされることがございます。

「内容改ざん」には対応していない

送信者が送信したメールは、その経路で改ざんが行われる危険性が少なからずあります。その為、SPF認証だけだと内容改ざんのチェックがされないまま送信されます。

@自社ドメインのSPF設定状況を確認する

@自社ドメインに対してSPFが正しく設定されているか確認する為には、以下のウェブサイトで自社ドメイン名を入力してチェックします。

英語でレポートが表示されますが、赤文字で「There is something wrong with your SPF record.」と出なければOKです。

DKIM認証とは

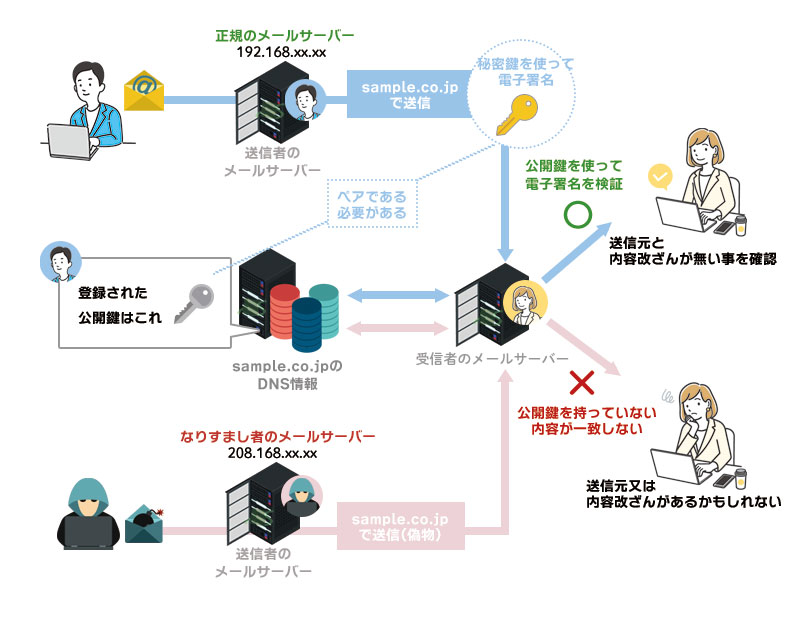

DKIM(DomainKeys Identified Mail) は、メールに「電子署名」を付けて送信する仕組みです。メールが途中で改ざんされていないか、送信元が本当にその会社のドメインかを確認するための印鑑のようなものです。

下の図解の通り、送信側はメールサーバーで秘密鍵と公開鍵のペアを作ります。秘密鍵はメールサーバーに、公開鍵はDNS情報(そのドメインの情報)に対して登録しておきます。このメールサーバーは、その秘密鍵情報を元に電子署名をし付与して送ります。そして、そのドメインから送信されたメールを受信者側のメールサーバーは、電子署名されたメールを公開鍵を使って検証して、判定します。

DKIM認証だけでは不十分な理由

SPF同様にDKIM認証だけでは、不十分です。

従って、DKIM署名とDMARCポリシーを組み合わせて使い且つ、メール送信を暗号化する事が重要となります。

署名の付いていないメールは検証が出来ない

DKIMは「メールが途中で改ざんされていないか」「署名が正しいか」を確認する仕組みですが、署名されたドメインの許可範囲外のサーバーから送られたメールを完全にはブロックできない場合があります。署名が付いていない古いシステムや、一部の外部サービスから送信されるメールはチェックできません。

SSL/TLSだけでは不十分

送信サーバー、受信サーバーにSSL/TLSを導入する事は、メールを安全の送受信するには欠かせない技術ですが、メールの中継途中で第三者にメール内容を盗み見されることを防ぐ為に暗号化する為の対策です。「送信元サーバーの正当性」「メール内容の改ざん」はチェックしていません。従って、SSL/TLSで送信しているからと言って、必ずしも安全とは限りません。

@自社ドメインのDKIM設定状況を確認する

@自社ドメインに対してSPFが正しく設定されているか確認する為には、以下のウェブサイトで自社ドメイン名とセレクターを入力してチェックします。

セレクタとはDNSに登録されているDKIMのホスト名の内『_domainkey』の手前に付いている名前の事(「default._domainkey.sample.co.jp」の場合は、「default」がセレクター名)で、メールサーバーによって異なります。

英語でレポートが表示されますが、赤文字で「There is something wrong with your DKIM record.」と出なければOKです。

DMARCポリシーとは

DMARC(Domain-based Message Authentication, Reporting & Conformance) は、SPFでの判定、DKIMでの判定を使って、受信側で「このメールをどう扱うか」を指示する仕組みです。

そのドメインDNSのDMARCレコードで、そのポリシーを設定します。そのドメインの送信者情報を持つメールに対して、受信したメールサーバーがDMARCポリシーを参照して、そのメールに対する対応を判断します。

3つのDMARCポリシー設定

DMARCは、次の3種類から設定します。予期せぬメール配信のトラブルを防ぐ為に、最初はnoneから開始して「quarantine」「reject」へと変更してゆくのが一般的です。

| none | 監視を行うのみで、認証失敗でもそのまま配信します。 |

|---|---|

| quarantine | 認証失敗時は成りすまし・改ざんの可能性のあるメールと判定して迷惑メールフォルダなどに隔離します。 |

| reject | 認証失敗時は成りすまし・改ざんの可能性のあるメールと判定して強制的に削除します。 |

予期せぬメール配信のトラブルに注意

DMARCのポリシー設定は、noneに設定した上で先ずは、影響が少ない事を確認します。これは、そのドメインのメール全てに影響がある為です。

単に個々のパソコンでのメール送受信だけでは無く、次の様なケースで影響がある場合がございます。

- ウェブサイトのメールフォームからの送信

- お問い合わせフォームや資料請求フォームなど

- ECサイトの自動送信メール

- 注文受付・発送連絡・決済完了メールなど

- グループウェアや予約システムからの通知メール

- Google カレンダーの予定通知、社内掲示板や勤怠システムの通知

- クラウドサービス・SaaSからの送信

- 例:Salesforce、kintone、HubSpot、LINE WORKSなど

- メールマーケティング・配信ツール

- 例:Mailchimp、SendGrid、Benchmark Email など

- FAX送信やスキャナー機器(複合機)からのメール送信

- @自社ドメイン で社内宛に送信する様に設定している場合

- 監視システム・サーバーログ通知メール

- 例:WordPressのバックアップ通知、cronエラー通知など

- 会員サイトやSNS連携サービスの通知メール

- 例:パスワードリセットや会員登録確認など

この様に、「特定サービスからのメールが届かない」といった予期せぬメール配信トラブルがある為、先ずは「none」から設定しますが、そのままだと「成りすましメール」の対策は不十分なままですので、

- @自社ドメインのメールを登録した利用中のサービスからのメールが受け取れているか?

- @自社ドメインのメールを利用した提供中の自社サービスからのメールが送信されているか?

集計レポートの設定

DMARCは、集計レポートと失敗レポートの2種類のレポート送信を設定する事ができます。レポートの送信先は、@自社ドメインのメールを受信したメールサーバーからなので、そのメールサーバーがレポート送信に対応している場合に限ります。従って、全ての@自社ドメインのメール受信に対してレポートが送信される訳ではございません。

集計レポートの送信先

集計レポートは、DNSで設定されています。当社でメールサーバーの設定を行ったお客様の場合は、通常 admin@自社ドメイン に対して送付する様に設定しています。保守サービスご利用のお客様、メールサーバー設定等のサービスをご依頼いただいたお客様はアフターサポート期間内ならば、変更を希望の場合は追加費用無で変更致しますので、お知らせください。送信先は、必ずしも「admin@自社ドメイン」である必要は無く、別メールサーバーのアカウントでも可能です。

集計レポートで分かる事

集計レポートは、受信したメールサーバーから発行されるものでそのサーバー宛に届いた@自社ドメインの判定状況が確認できます。

受信後の振る舞いは、受信先のメールサーバーやメールクライアント(アンチスパムソフト当)によって異なりますが、SPF及びDKIMの判定結果が集計されています。このレポートを確認する事で、「@自社ドメインの成りすましメールの状況」を確認する事が出来て、DMARCポリシーの設定変更や、顧客への注意喚起の判断基準として利用できます。レポートの読み方は、以下をご覧ください。

成りすましメールを防止。SPF、DKIM、DMARCとはの関連記事

この記事には、以下の関連記事がございます。合わせてご覧ください。